Les types de protocoles pdf

a.2) les differents types de reseaux informatiques – Les réseaux locaux ou LAN (Local Area Network) qui correspondent par leur taille aux réseaux intra- entreprises.

Chapitre VII : Principes des réseaux q Structure des réseaux q Types de réseaux q La communication q Les protocoles de communication Introduction n Un système réparti est une collection de processeurs (ou machines) ne partageant : n n

3 FORMATION PROTOCOLES DE GTB Venez découvrir les protocoles standards de GTB et leurs applications Il existe des standards Européens ouverts en …

ANNEXE A Projet revisé de protocole-type d’Adhésion à utiliser dans les négociations prévues à la Section A des procédures de négociations

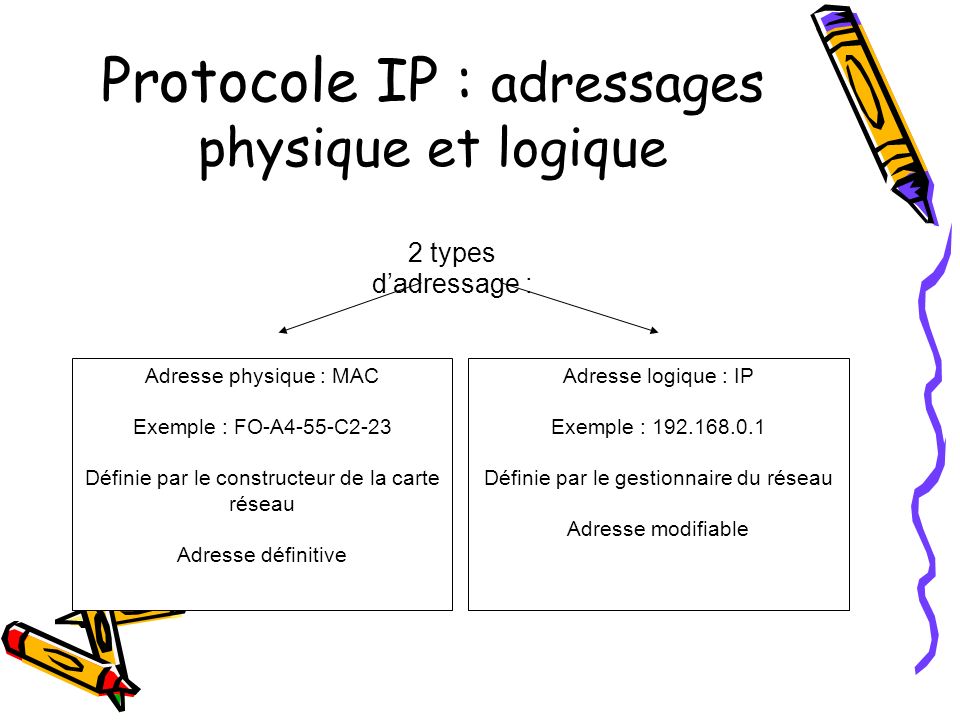

de façon unique dans le monde parmi toutes les autres cartes réseau. Avant que la carte émettrice envoie les données, elle dialogue électroniquement avec la carte réceptrice pour s’accorder sur la qualité de la transmission, notamment la vitesse.

Le 8 juin 1977, la Conférence diplomatique sur la réaffirmation et le développement du droit international humanitaire applicable dans les conflits armés (Genève 1974–1977) adoptait deux Protocoles additionnels aux Conventions de Genève du 12 août 1949 relatifs à la protection des victimes de …

Document traduit du site Beyond Logic Chapitre 3. L’USB en bref Donner un sens au standard USB Les protocoles USB Contrairement à la RS232 et des interfaces sérielles similaires où le …

Il utilise des protocoles différents pour relier ordinateurs, serveur informatique et tous les autres types d’équipements informatiques partagés, à travers un routeur, un commutateur ou un concentrateur. Les serveurs informatiques hébergent dans ce réseau, les logiciels, les données électroniques et les accès web qui seront utilisés par les autres ordinateurs de l’entreprise

ModlesderseauOSI TCP/IPRseauModles de rseauIntroductionPlusieurs protocoles propritaires sont dvelopps 1970 : Dveloppement dun modle de rseau normalis ouvert support par les fabricants (Modle OSI) Autre initiative : Modle de rseau public standardis dvelopp par le dpartement amricain de …

1 Protocoles De Communication Pour L’automatisation PROTOCOLES DE COMMUNICATION RÉSEAUX INDUSTRIELS. Protocole OPC, Protocole DNP3. Interfaces Standardisées Pour La Transmission De Données.

Il y a des protocoles qui s’occupent de la transmission, d’autres du routage, etc. Une suite de protocoles est un ensemble de protocoles fonctionnant en harmonie et cohésion pour le bon déroulement de la communication.

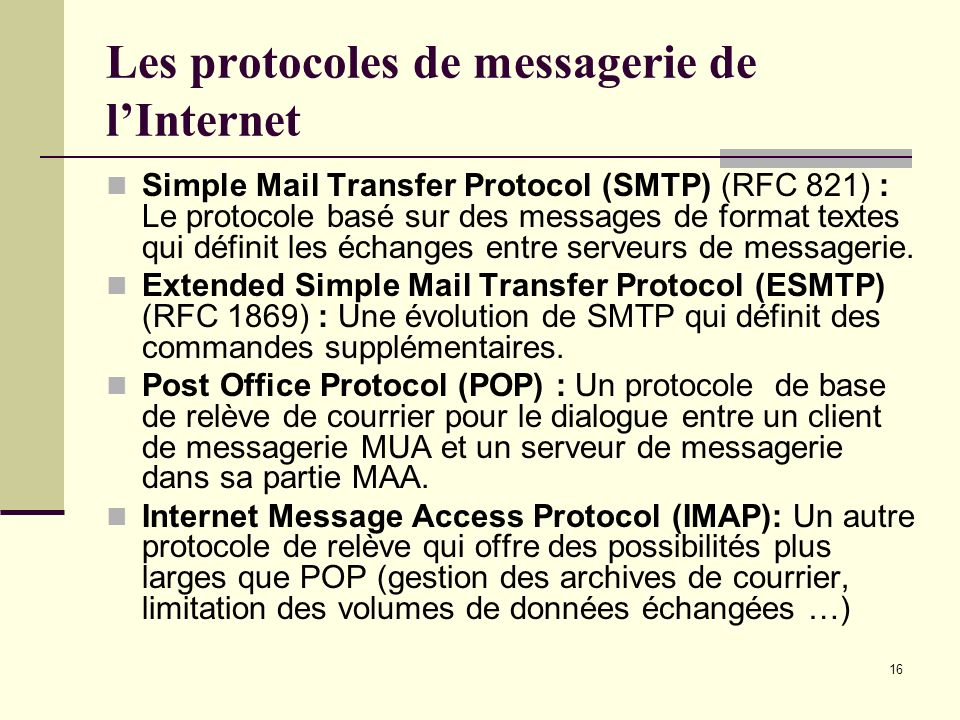

¾ Les logiciels de courrier électronique utilise les protocoles SMTP et POP3 pour envoyer et recevoir des e-mails. SMTP et POP3 utilisent eux aussi TCP/IP. Il existe ainsi des centaines de protocoles différents qui utilisent TCP/IP.

Les protocoles de soin sont des descriptions de techniques élaborées en suivant une méthodologie précise et sont à considérer comme une des bases scientifiques de la pratique infirmière.

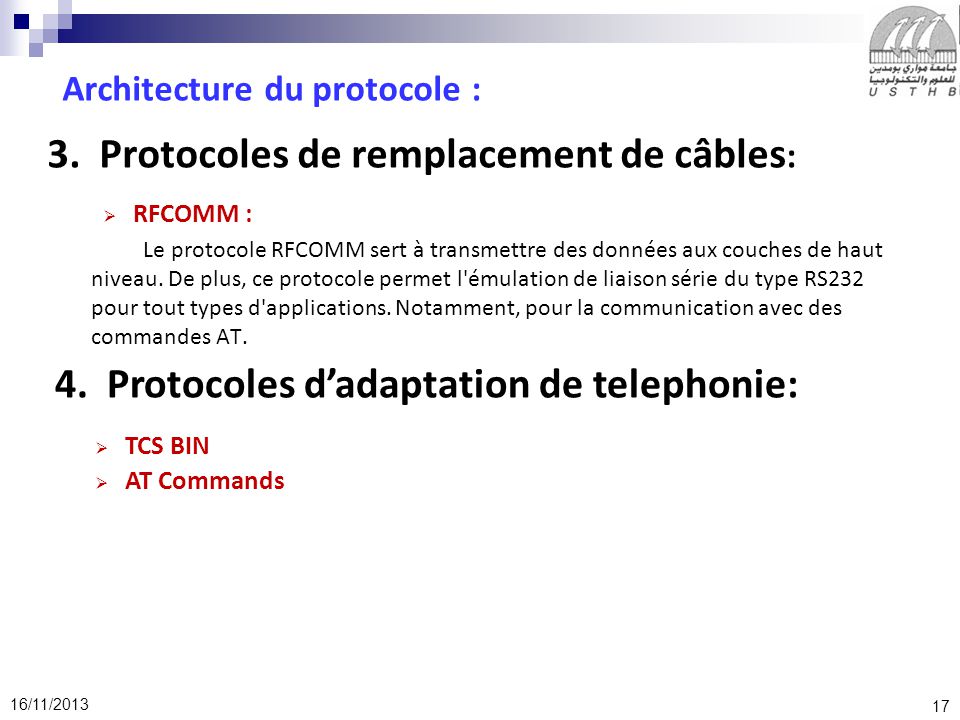

Les nouvelles normes de communication telles que le Wifi ont vu le jour. Cette dernière par exemple, est de plus en plus utilisée, dans les bibliothèques, entreprises ou universités, les …

(protocoles), les mêmes principes de fonctionnement, d’interaction et de régulation. Toutes les communications sont régies par des règles prédéterminées appelées protocoles implémentés dans des logiciels et du matériel chargés sur chaque hôte et périphérique réseau.

Chapitre VII : Principes des réseaux Structure des réseaux Types de réseaux La communication Les protocoles de communication Introduction Un système réparti est une collection de …

Heureusement, de plus en plus de gens sont prêts à partager leur expérience et de connaissances avec les autres et ils ne veulent pas de compensation pour cela. Le cours Virtual Private Network (VPN) est entièrement gratuit et l’auteur ne veut pas de compensation.

Télécharger les differents protocoles tcp/ip pdf les

Types de protocoles MOP et adresses multicast cisco.com

dans les protocoles multicast fiables de type APES Lakhdar DERDOURI 1 * , Cong Duc PHAM 2 ** and Doumia BENDALI-AMOR 3 * * Laboratoire LIRE, Université de …

– du type de protocole, des objectifs de l’étude, – du paramètre considéré comme critères principal et de la variabilité spontanée de ce paramètre ¨Le calcul du nombre de sujets nécessaires repose sur les …

Les fichiers échangés sont des fichiers informatiques de tous types (texte, images, sons, logiciels, …) Exemple : Le site Download.com permet de télécharger de nombreux freewares ou sharewares. La messagerie électronique permet aux internautes qui possèdent une adresse E-Mail de s’expédier mutuellement des messages dans le monde entier.

Les protocoles où les machines s’envoient des acusés de réception (pour permettre une gestion des erreurs). Ce sont les protocoles dits orientés connexion . Les autres protocoles qui n’avertissent pas la machine qui va recevoir les données sont les protocoles dits non orientés connexion

Nathalie Mitton – Transmissions et Protocoles Médium de transports 2011- 2 1 3 Définitions Médiums de transport Éléments matériels et immatériels capables de transporter des éléments binaires. 2 grands types de médium Câbles : fils métalliques ou fibre optique Grands débits (des dizaines de Gb/s) Infrastructure figée Ondes radio Mobilité et flexibilité Débits plus faibles

Protocoles MANET réactifs déterminer les chemins de routage uniquement lorsque cela est nécessaire . Ils sont associés à faibles frais généraux de protocole, mais des retards de paquets plus longs. Des exemples de protocoles réactifs et proactifs comprennent AODV (protocole réactif) et …

Les protocoles de forage antérieur maxillaire) Classe IV : os cortical fin entourant un os spongieux peu dense (région postérieure maxillaire). Forage standard Dans les os de type II et III, et lorsque la densité et le volume osseux sont normaux, le protocole de forage est dit standard. Il s’agit alors de suivre les recommandations d’utilisation du système implantaire choisi. La

Il en existe plusieurs, sur Internet, les protocoles utilisés font partie d’une suite de protocoles, c’est-à-dire un ensemble de protocoles reliés entre-eux. Cette suite de protocole s’appelle TCP/IP .

Les objectifs de la procédure : quel type de douleur et quelle situation de soin voulons nous améliorer ? Définir les situations cliniques de mise en place du protocole.

Un ensemble de protocoles (“protocol suite”) : – initialement développés pour réaliser l’interconnexion de machines informatiques (hétérogènes) dans un contexte de réseaux hétérogènes :

Voici la trame classique pour l’examen mais je vous conseille d’aller dans la rubique “types de peaux” et de voir les produits & manoeuvres spécifiques plus détaillés.

1. 1. 1. Types de connexions réseau. 1. Exemple de connexion réseau par câble. 1. Impression Peer to Peer à l’aide de TCP/IP. 1. Dans un environnement Peer to Peer, chaque ordinateur échange directement les données avec chaque appareil.

6 II. Les différents types d’attaques L’informatique étant un domaine très vaste, le nombre de vulnérabilités présentes sur un système peut donc être important.

A ce jour 7 protocoles pluriprofessionnels sont à disposition sur les sites de la fédération française des maisons et pôles de santé (FFMPS) et de la fédération nationale des centres de santé (FNCS).

Les 5 protocoles VPN les plus utilisés. Les VPN sont basés sur des protocoles spécifiques qui leur permettent de répondre aux besoins variés de leurs utilisateurs.

Le présent protocole vise à fournir à l’ensemble du personnel et des médecins les règles de conduite applicables aux usagers nécessitant des mesures d’isolement et des mesures de contention. La présente version se veut une nouvelle mise à jour du protocole déjà en vigueur depuis 1995.

normes dans les domaines de l’´electronique et de l’informatique. La commission IEEE 802 a La commission IEEE 802 a notamment standardis´e plusieurs types de r´eseaux locaux.

PLAN Les Protocoles de sécurité dans les réseaux WiFi Ihsane MOUTAIB & Lamia ELOFIR FM05 Introduction Notions de sécurité Types d’attaques

Convention de La Haye de 1954 et ses deux Protocoles (1954 et 1999) Format type révisé pour les rapports nationaux Observations écrites reçues de la part des Parties

Les couches représentent les opérations de transfert de données communes à tous les types de transfert de données sur des réseaux coopératifs. Le modèle OSI répertorie les couches de protocoles de haut (couche 7) en bas (couche 1).

Types de plaies et protocoles de soinPlaies chroniques Cliquez pour agrandir Cliquez pour agrandir Autoriser les cookies, YouTube, Google map et autres services externes : En …

Haute Autorité de Santé Élaboration des

Les techniques utilisées pour « découvrir » les mots de passe (craquage, ingénierie sociale) sont toujours efficaces lorsque ces derniers sont trop simplistes ou lorsqu’ils se rapportent à des éléments de la vie privée ou publique de la personne.

Le protocole présente les écarts de précision dans les mesures selon les valeurs choisies pour ces paramètres. Ces fiches opérationnelles constituent une aide à la décision pour lesresponsables et opérateurs chargés de l’échantillonnage. Elles permettent de déterminer les paramètres et modes opératoires les mieux adaptées aux besoins et aux possibilités des sites (types de

yle protocole (N) définit les règles d’échanges à l’intérieur de la couche (N) yLes entités d’une même couche communiquent entre elles selon un ensemble de règles d’échange, appelé protocole, à travers les points d’accès au

Ainsi, on étudie les mécanismes et les protocoles permettant de sécuriser ces infrastructures contre les attaques et les menaces. Le contexte et l’étude générale de quelques aspects font l’objet du premier chapitre de …

Les opérateurs de segments spatiaux et terrestres de type VSAT ont été très innovants pour.htm La croissance du trafic de données a profité aux réseaux de satellites de type VSAT. Ils s’associeront avec des constellations de satellites de type MEO pour fournir les services de télécommunications par satellites de demain. Des boucles locales radio couplées au système VSAT permettent

Types de protocoles MOP et adresses multicast Contenu Introduction Conditions préalables Conditions requises Composants utilisés Conventions Description

Les protocoles de routage IP. Rappel structure de l’@ IP Les ordinateurs voient les adresses IP sous la forme de nombres de 32 bits ou quatre octets de huit bits chacun. – guidelines and protocols advisory committee Les différences dans les caractéristiques du protocole de routage, telles que les métriques, la distance administrative, les capacités par classe et sans classe peuvent effectuer la redistribution.

Les éléments les plus importants de ce protocole sont message type et message co-de pour le type de message spécifié. Ces deux chiffres sont inclus dans les deux premiers octets de l’en-tête du protocole ICMP (voir la Figure 1). Le Tableau 2 permet de définir divers types et codes de protocole ICMP. Utilisation et abus sur le protocole ICMP Antonio Merola Degré de difficulté L’ICMP

établissements de niveau 2 ou de niveau 3 selon les protocoles adoptés par le réseau. – Les établissements de niveau 2 et 3 s’engagent à réadresser les patientes et leurs enfants aux praticiens qui les leur ont adressés.

Prenons pour exemple la topologie réelle du réseau ci-contre et examinons comment chacun des deux types de protocoles va transcrire cette topologie dans une table de routage. Vecteurs de distance Les protocoles de ce type ont un fonctionnement assez simple :

téléphone, le courrier, l’eau, l’électricité, etc. Le but de chacun de ces réseaux est de fournir les mêmes services à chaque élément du réseau, appelé point ou nœud du réseau ; pour cela les nœuds du réseau sont reliés par le biais

Les protocoles de communication Un protocole réseau est un ensemble de règles et de procédures de communication utilisées de part et d’autre par toutes les stations …

Les protocoles de routage par classe n’envoient pas d’informations sur les masques de sous-réseau dans les mises à jour de routage. Les premiers protocoles de routage comme RIP étaient des protocoles par classe.

Messages de protocoles de routage – Les protocoles de routage utilisent différents types de messages pour découvrir les routeurs voisins, échanger des informations de routage et effectuer d’autres tâches afin de découvrir et de gérer des informations précises sur le réseau.

Un de ces relevés a été commencé pour le département de la Côte d’Or par l’abbé Debrie qui a établi un fichier de tous les lieux-dits qu’il avait rencontrés dans les protocoles des notaires dijonnais du XIV e siècle (L’Hist. et ses méth., 1961, p. 720).

3 – Protocoles de soins. Il s’agit d’un descriptif des techniques à appliquer ou des consignes à observer dans certaines situations de soins ou pour l’administration d’un soin.

Les protocoles de tunnel VPN dissuadent la surveillance, les attaques et les documents censurés. Passer par le tunnel VPN permet à l’utilisateur d’être caché ou de masquer son IP . Lorsque vous utilisez une connexion VPN, toutes vos données peuvent être cryptées dans une mesure plus ou …

Réseaux et Protocoles Youness IDRISSI KHAMLICHI Pr. Youness KHAMLICHI Réseaux & Protocoles 1 Plan de cours Partie I: Interconnexion des réseaux Les répéteurs, les ponts, les …

Les glandes sébacées, situées dans le derme, partie profonde de la peau, se trouvent à proximité des follicules pileux, les racines des poils, ainsi que des zones glabres, sans poil.

Les types de protocoles de FIV Le cycle de la fécondation in vitro (FIV) peut commencer par suppression de l’hypophyse pour construire follicules ovariens. Ensuite, la stimulation des ovaires se produit pour produire des œufs. Après l’ovulation est déclenchée, les œufs sont récupé

Réseaux et Protocoles PDF – docplayer.fr

Les types de protocoles de FIV handpuzzles.com

Les soins du visages Astuces de filles CAP

Les réserves aux Protocoles additionnels aux Conventions

formation Les protocoles de forage Generation implant

Convention de La Haye de 1954 et ses deux Protocoles (1954

protocole de routage IP wallu.pagesperso-orange.fr

3 Protocoles de soins – CAMPUS NUMERIQUES

secure hypertext transfer protocol pdf – Formations GTB et protocoles PDF – docplayer.fr

1 types de connexions et de protocoles réseau

Introduction aux protocoles Les réseaux de zéro

Etude de quelques protocoles r´eseau LACL

ANNEXE A Projet revisé de protocole-type d’Adhésion à

PROTOCOLES ademe.fr

Le protocole présente les écarts de précision dans les mesures selon les valeurs choisies pour ces paramètres. Ces fiches opérationnelles constituent une aide à la décision pour lesresponsables et opérateurs chargés de l’échantillonnage. Elles permettent de déterminer les paramètres et modes opératoires les mieux adaptées aux besoins et aux possibilités des sites (types de

Un ensemble de protocoles (“protocol suite”) : – initialement développés pour réaliser l’interconnexion de machines informatiques (hétérogènes) dans un contexte de réseaux hétérogènes :

(protocoles), les mêmes principes de fonctionnement, d’interaction et de régulation. Toutes les communications sont régies par des règles prédéterminées appelées protocoles implémentés dans des logiciels et du matériel chargés sur chaque hôte et périphérique réseau.

Types de plaies et protocoles de soinPlaies chroniques Cliquez pour agrandir Cliquez pour agrandir Autoriser les cookies, YouTube, Google map et autres services externes : En …

Convention de La Haye de 1954 et ses deux Protocoles (1954 et 1999) Format type révisé pour les rapports nationaux Observations écrites reçues de la part des Parties

¾ Les logiciels de courrier électronique utilise les protocoles SMTP et POP3 pour envoyer et recevoir des e-mails. SMTP et POP3 utilisent eux aussi TCP/IP. Il existe ainsi des centaines de protocoles différents qui utilisent TCP/IP.

Il y a des protocoles qui s’occupent de la transmission, d’autres du routage, etc. Une suite de protocoles est un ensemble de protocoles fonctionnant en harmonie et cohésion pour le bon déroulement de la communication.

protocoles de l’Internet Bienvenue chez les VIVIANI

Etude de quelques protocoles r´eseau LACL

Les 5 protocoles VPN les plus utilisés. Les VPN sont basés sur des protocoles spécifiques qui leur permettent de répondre aux besoins variés de leurs utilisateurs.

dans les protocoles multicast fiables de type APES Lakhdar DERDOURI 1 * , Cong Duc PHAM 2 ** and Doumia BENDALI-AMOR 3 * * Laboratoire LIRE, Université de …

Les protocoles de routage IP. Rappel structure de l’@ IP Les ordinateurs voient les adresses IP sous la forme de nombres de 32 bits ou quatre octets de huit bits chacun.

établissements de niveau 2 ou de niveau 3 selon les protocoles adoptés par le réseau. – Les établissements de niveau 2 et 3 s’engagent à réadresser les patientes et leurs enfants aux praticiens qui les leur ont adressés.

Messages de protocoles de routage – Les protocoles de routage utilisent différents types de messages pour découvrir les routeurs voisins, échanger des informations de routage et effectuer d’autres tâches afin de découvrir et de gérer des informations précises sur le réseau.

Les opérateurs de segments spatiaux et terrestres de type VSAT ont été très innovants pour.htm La croissance du trafic de données a profité aux réseaux de satellites de type VSAT. Ils s’associeront avec des constellations de satellites de type MEO pour fournir les services de télécommunications par satellites de demain. Des boucles locales radio couplées au système VSAT permettent

Un ensemble de protocoles (“protocol suite”) : – initialement développés pour réaliser l’interconnexion de machines informatiques (hétérogènes) dans un contexte de réseaux hétérogènes :

Les protocoles de soin sont des descriptions de techniques élaborées en suivant une méthodologie précise et sont à considérer comme une des bases scientifiques de la pratique infirmière.

A ce jour 7 protocoles pluriprofessionnels sont à disposition sur les sites de la fédération française des maisons et pôles de santé (FFMPS) et de la fédération nationale des centres de santé (FNCS).

Les types de protocoles de FIV Le cycle de la fécondation in vitro (FIV) peut commencer par suppression de l’hypophyse pour construire follicules ovariens. Ensuite, la stimulation des ovaires se produit pour produire des œufs. Après l’ovulation est déclenchée, les œufs sont récupé

1 types de connexions et de protocoles réseau

Les Différents Protocoles De Communication Page

Messages de protocoles de routage – Les protocoles de routage utilisent différents types de messages pour découvrir les routeurs voisins, échanger des informations de routage et effectuer d’autres tâches afin de découvrir et de gérer des informations précises sur le réseau.

téléphone, le courrier, l’eau, l’électricité, etc. Le but de chacun de ces réseaux est de fournir les mêmes services à chaque élément du réseau, appelé point ou nœud du réseau ; pour cela les nœuds du réseau sont reliés par le biais

Document traduit du site Beyond Logic Chapitre 3. L’USB en bref Donner un sens au standard USB Les protocoles USB Contrairement à la RS232 et des interfaces sérielles similaires où le …

Chapitre VII : Principes des réseaux q Structure des réseaux q Types de réseaux q La communication q Les protocoles de communication Introduction n Un système réparti est une collection de processeurs (ou machines) ne partageant : n n

(protocoles), les mêmes principes de fonctionnement, d’interaction et de régulation. Toutes les communications sont régies par des règles prédéterminées appelées protocoles implémentés dans des logiciels et du matériel chargés sur chaque hôte et périphérique réseau.

Types de protocoles MOP et adresses multicast Contenu Introduction Conditions préalables Conditions requises Composants utilisés Conventions Description

Les fichiers échangés sont des fichiers informatiques de tous types (texte, images, sons, logiciels, …) Exemple : Le site Download.com permet de télécharger de nombreux freewares ou sharewares. La messagerie électronique permet aux internautes qui possèdent une adresse E-Mail de s’expédier mutuellement des messages dans le monde entier.

Les différents types de protocoles d’authentification

ANNEXE A Projet revisé de protocole-type d’Adhésion à

Le routage et les différents protocoles (2010)

Les protocoles de forage antérieur maxillaire) Classe IV : os cortical fin entourant un os spongieux peu dense (région postérieure maxillaire). Forage standard Dans les os de type II et III, et lorsque la densité et le volume osseux sont normaux, le protocole de forage est dit standard. Il s’agit alors de suivre les recommandations d’utilisation du système implantaire choisi. La

3 Protocoles de soins – CAMPUS NUMERIQUES

Les protocoles VPN Les différences entre

Heureusement, de plus en plus de gens sont prêts à partager leur expérience et de connaissances avec les autres et ils ne veulent pas de compensation pour cela. Le cours Virtual Private Network (VPN) est entièrement gratuit et l’auteur ne veut pas de compensation.

Médium de transports Transmissions et Protocoles

Introduction aux protocoles Les réseaux de zéro

Convention de La Haye de 1954 et ses deux Protocoles (1954